节日放假期间还发生了一起严重的泄露事件——某厂商竟然意外地在公共FTP上放出了AMI的BIOS源码及相当多的UEFI密钥,甚至还有厂商私有的密钥,波及的主要是目前的Ivy

Bridge平台。

泄露的源码相当之新,时间截至到2012年二月份。这次泄露的问题影响往大了说非常严重,一旦别有用心的人(比如工业间谍和网络特务)下载到了源码和密钥,那么他们就可以绕过UEFI安全启动侵入用户电脑,做的再绝一点就是可以首次启动之后使用重新编写的固件来恶意破坏用户的电脑。

几家来源都没有提到具体的泄密厂商是哪家公司,除了BIOS源码和密钥之外,该公司的高分辨率PCB布局、Excel规格表以及邮件往来等信息也一同泄露,看起来是某个临时工不小心把这些机密资料放到了公开FTP上了。

事件进展

首先爆料的Adamcaudill以及另一位专家Matthew

Garrett也更新了事件的进展,简单总结如下:

1.泄密的是AMI公司的一个客户并非AMI,现在还没有公布具体名字。

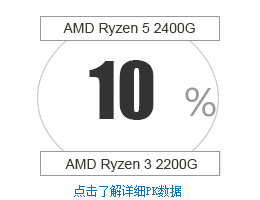

2.AMI给客户的Ivy

Bridge平台的源码中使用的是默认的test密钥,AMI会建议客户可以根据自己的需要更改密钥,现在还不知道泄密的公司是否遵从了AMI的建议更改了签名密钥。

3.泄露的“Ivy

Bridge”代码未做改变,说明这家客户并没有做自己的改变。(这也说明这家公司可能不是大厂,出现这样的疏忽不应该是大公司的做法,到底是谁呢——编者注)

AMI公司正在起草一份媒体声明,泄密的厂商依然没有什么回应。

至于此事造成的实际影响,Garrett表示这虽然让人担心,但是也不会导致用户的电脑肯定会受到危害,理由如下:首先泄露的是固件的签名密钥,而非安全启动密钥,这意味着它不能用于签名UEFI执行或者Bootlander,也无法直接绕过安全启动。

第二,泄露的是AMI的密钥,而非厂商自己的密钥,现在还不知道这个密钥是用于已出货的固件还是作为公共密钥。(PS,这一条跟另一位专家说的不一样,前面提到该厂商似乎没有更改密钥)。第三,泄露的密钥是2012年早些时候的,就算它是用于实际产品的的密钥,在基于泄露密钥编写的代码出现之前它可能已经被取代了。

虽然这三个理由多少让人宽心了一点,但是该事件的潜在影响依然很严重,有了这些源码和密钥(特别是厂商几乎没做改动),有些人还真的能编写自己的固件,然后诱使用户更新,世事难料。

现在依然不知道是哪家公司泄露了天机的,用户现在连防范的机会都没有。